Entradas del Blog

Aeternum C2: El Botnet Resistente a Takedowns que Utiliza Blockchain

Investigadores de ciberseguridad han revelado detalles sobre un nuevo cargador de botnet llamado Aeternum C2, que utiliza una infraestructura de comando y control (C2) basada en blockchain para resistir los esfuerzos de eliminación. En lugar de depender de servidores o dominios tradicionales, …

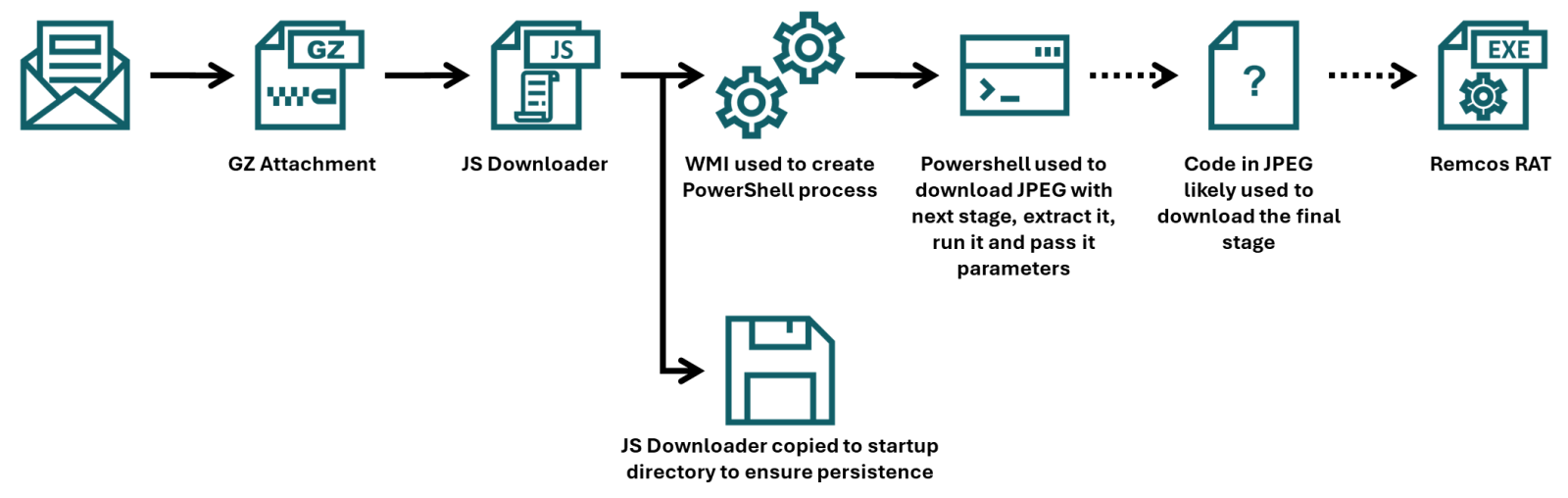

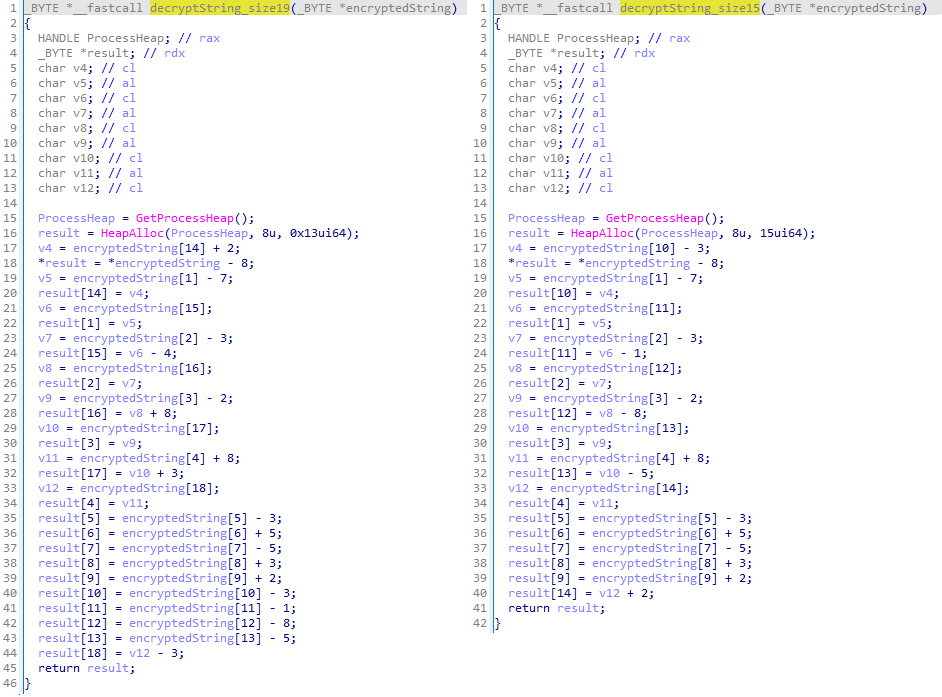

Análisis de una Cadena de Infección Multi-Etapa: De JScript Ofuscado a Remcos RAT

Este artículo presenta un análisis detallado de una reciente campaña de malware que utiliza técnicas de ofuscación avanzadas para evadir la detección. La cadena de infección comienza con un script JScript adjunto a un correo electrónico de phishing y culmina con la descarga de Remcos RAT. El …

NDR y EDR: Defensas Necesarias ante la Evolución de las Amenazas con IA

La ciberseguridad se enfrenta a un desafío constante: la innovación de los adversarios. El aumento de la inteligencia artificial ofensiva (IA) está transformando las estrategias de ataque, haciendo que sean más difíciles de detectar. Los actores de amenazas utilizan modelos de lenguaje grandes …

Campaña de Ciberespionaje Dirigida a Usuarios Indios Utiliza Backdoor Multi-Etapa y Herramienta RMM Legítima

Investigadores de seguridad cibernética han descubierto una campaña de ciberespionaje en curso dirigida a usuarios en la India. La campaña utiliza un backdoor multi-etapa para obtener acceso persistente a las máquinas de las víctimas y exfiltrar datos.

La actividad, documentada por la Unidad de …

Cloudflare detalla un incidente de fuga de rutas BGP de 25 minutos

Cloudflare ha compartido detalles sobre un reciente incidente de fuga de rutas del Protocolo de Puerta de Enlace Fronteriza (BGP) que afectó el tráfico IPv6 durante 25 minutos. El incidente provocó una congestión considerable, pérdida de paquetes y la caída de aproximadamente 12 Gbps de tráfico, …

Fortinet Confirma Explotación de Vulnerabilidad de Bypass de Autenticación FortiCloud SSO en Dispositivos Parcheados

Fortinet ha confirmado que está trabajando para solucionar completamente una vulnerabilidad de bypass de autenticación de FortiCloud SSO, tras informes de nueva actividad de explotación en firewalls que ya habían sido completamente parcheados.

Descubrimiento de Nueva Ruta de Ataque

Carl Windsor, …

Microsoft lanza parches de emergencia para vulnerabilidad zero-day de Office

Microsoft ha publicado actualizaciones de seguridad de emergencia fuera de banda para parchear una vulnerabilidad de día cero de alta gravedad en Microsoft Office que está siendo activamente explotada en ataques.

La vulnerabilidad, rastreada como CVE-2026-21509, es un bypass de característica de …

Nueva campaña de ciberespionaje se dirige a usuarios indios con puerta trasera Blackmoon de varias etapas

Investigadores de ciberseguridad han descubierto una campaña de ciberespionaje en curso dirigida específicamente a usuarios de la India. El ataque utiliza una puerta trasera de varias etapas y aprovecha técnicas de evasión sofisticadas para lograr acceso persistente y filtración de datos de los …

Nueva Campaña Dual-Vector Usa Credenciales Robadas y Software RMM Legítimo

Investigadores de ciberseguridad han revelado detalles de una nueva campaña de ataque de doble vector que aprovecha credenciales robadas para implementar software legítimo de Monitoreo y Gestión Remota (RMM). El objetivo es establecer acceso remoto persistente a los hosts comprometidos.

Según los …

PeckBirdy: Un Marco de Script Versátil Utilizado por Grupos APT Alineados con China

Este informe detalla dos campañas de amenazas que utilizan el framework JavaScript PeckBirdy, atribuidas a actores de amenazas persistentes avanzadas (APT) alineados con China. Las campañas, denominadas temporalmente SHADOW-VOID-044 y SHADOW-EARTH-045, demuestran la creciente sofisticación y …

Riesgos de los chatbots de IA para los niños y cómo mitigarlos

El uso de chatbots de inteligencia artificial (IA) se ha generalizado rápidamente, con plataformas como ChatGPT alcanzando cientos de millones de usuarios, muchos de ellos jóvenes. Un estudio del Reino Unido en 2025 reveló que casi dos tercios (64%) de los niños utilizan estas herramientas. A pesar …

Sandworm ataca el sistema eléctrico de Polonia con el nuevo malware DynoWiper

El grupo de hacking Sandworm, vinculado al estado ruso, ha sido identificado como el responsable de lo que se describe como el “mayor ciberataque” dirigido al sistema eléctrico de Polonia en la última semana de diciembre de 2025. Aunque el ataque fue detectado y neutralizado sin causar …

ShinyHunters reclama 2 millones de registros de Crunchbase; la compañía confirma la brecha

Crunchbase ha confirmado un incidente de ciberseguridad tras las afirmaciones del grupo cibercriminal ShinyHunters, que asegura haber robado más de 2 millones de registros personales de sus sistemas.

ShinyHunters filtró un archivo comprimido de 402 MB en su sitio web de Tor, indicando que la …

Ingram Micro revela brecha de datos tras ataque de ransomware en julio de 2025

Ingram Micro Sufre Brecha de Datos por Ataque de Ransomware

El gigante de la tecnología de la información, Ingram Micro, ha confirmado una brecha de datos que afectó a más de 42.000 personas, resultado de un ataque de ransomware detectado en julio de 2025. La compañía, un proveedor global de …

Extensiones Maliciosas de Chrome Roban Conversaciones de ChatGPT y DeepSeek

Investigadores de ciberseguridad han descubierto dos nuevas extensiones maliciosas en la Chrome Web Store diseñadas para exfiltrar conversaciones de OpenAI ChatGPT y DeepSeek, junto con datos de navegación, a servidores bajo el control de los atacantes. Este tipo de ataque, que utiliza extensiones …

Actualización de Seguridad de Palo Alto Networks: Vulnerabilidad de Denegación de Servicio en GlobalProtect

Palo Alto Networks ha lanzado una importante actualización de seguridad para abordar una vulnerabilidad de alta gravedad que afecta a su software GlobalProtect Gateway y Portal. La compañía ha confirmado la existencia de un exploit de prueba de concepto (PoC) para esta falla, lo que subraya la …

CERT-UA Detalla Nuevos Ciberataques contra las Fuerzas de Defensa de Ucrania

El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) ha revelado detalles de una serie de nuevos ciberataques dirigidos a sus fuerzas de defensa y a instituciones estatales. Estos ataques, que tuvieron lugar entre octubre y diciembre de 2025, involucran diversas técnicas de …

Threat actor claims the theft of full customer data from Spanish energy firm Endesa

Endesa Confirma Incidente de Seguridad Tras Declaración de Actor de Amenazas

La empresa energética española Endesa ha confirmado un incidente de seguridad que resultó en el acceso no autorizado a su plataforma comercial, comprometiendo datos de clientes. Endesa es la mayor proveedora de …

Veeam lanza parches de seguridad para corregir múltiples vulnerabilidades críticas, incluyendo RCE

Veeam ha lanzado una serie de actualizaciones de seguridad críticas para su software Backup & Replication, abordando múltiples fallos, incluyendo una vulnerabilidad clasificada como “crítica” que podría llevar a la ejecución remota de código (RCE).

Vulnerabilidad Crítica de …

IBM API Connect: Falla Crítica de Seguridad Permite Acceso Remoto

IBM ha revelado detalles sobre una falla de seguridad crítica en su producto API Connect que podría permitir a atacantes remotos obtener acceso no autorizado a la aplicación.

Detalles de la Vulnerabilidad

La vulnerabilidad, identificada como CVE-2025-13915, ha recibido una puntuación de 9.8 sobre …

Alerta de Vulnerabilidad Crítica en SmarterTools SmarterMail: Ejecución Remota de Código sin Autenticación

Advertencia de Vulnerabilidad Crítica en SmarterTools SmarterMail

La Agencia de Ciberseguridad de Singapur (CSA) ha emitido una alerta sobre una falla de seguridad de máxima gravedad en el software de correo electrónico SmarterTools SmarterMail. Esta vulnerabilidad, con una puntuación CVSS de 10.0, …

Evolución de MuddyWater: Nuevas Herramientas y Tácticas en Ciberataques a Israel y Egipto

Los investigadores de ESET han descubierto nuevas actividades del grupo de ciberespionaje MuddyWater (también conocido como Mango Sandstorm o TA450), alineado con Irán. Esta campaña está dirigida principalmente a organizaciones en Israel y, en un caso confirmado, en Egipto, mostrando una evolución …

Vulnerabilidad crítica en n8n permite ejecución remota de código (CVE-2025-68613)

Una vulnerabilidad de seguridad crítica ha sido revelada en la plataforma de automatización de flujos de trabajo n8n. La falla, si se explota con éxito, podría resultar en la ejecución de código arbitrario bajo ciertas circunstancias.

La vulnerabilidad, rastreada como CVE-2025-68613, tiene una …

Why Third-Party Access Remains the Weak Link in Supply Chain Security

La Cadena de Suministro: Un Punto Ciego en la Seguridad de Identidades

Las brechas de seguridad a menudo se originan en el eslabón más débil de la cadena, y cada vez más, este punto de entrada son los accesos de terceros. Proveedores, contratistas y socios requieren acceso a los sistemas internos …

Ataque Abusa de Herramienta de Monitoreo Open Source para Acceso Remoto Total

Una herramienta de monitoreo de servidores de código abierto, legítima y ampliamente utilizada, ha sido reutilizada por atacantes para obtener control remoto completo de sistemas comprometidos.

Según los hallazgos del Centro de Ciberdefensa de Ontinue, la actividad involucra a Nezha, una plataforma …

Aumento del 86% en Sitios Web Maliciosos de Servicios Postales en Temporada de Fiestas

La temporada de compras navideñas ha traído consigo un notable aumento en las amenazas cibernéticas dirigidas a los consumidores. Según datos recientes, se ha registrado un aumento del 86% en los sitios web maliciosos que suplantan a servicios postales en el último mes. Esta tendencia subraya el …

Coupang sufre la mayor brecha de datos en la historia de Corea del Sur

Coupang, la principal plataforma de comercio electrónico de Corea del Sur, ha revelado una brecha de datos masiva que afecta a 33.7 millones de cuentas de clientes, lo que equivale a casi dos tercios de la población coreana. Este incidente se ha convertido en el mayor evento de seguridad en el …

DXS International confirma que el ciberataque afectó al proveedor del NHS

DXS International, proveedor de tecnología del Servicio Nacional de Salud (NHS) de Inglaterra, ha confirmado oficialmente un ciberataque a sus sistemas. El incidente, descubierto el 14 de diciembre, afectó a los servidores de la oficina de la empresa.

En una presentación ante la Bolsa de Valores de …

Nissan confirma brecha de datos tras ataque a Red Hat

Nissan Motor Co. Ltd. ha confirmado que la información de miles de sus clientes se ha visto comprometida tras una brecha de datos en su proveedor de software Red Hat, ocurrida en septiembre.

Nissan, uno de los principales fabricantes de automóviles, informó que se vio impactada indirectamente por …

Romanian Waters confirma ciberataque, operaciones de agua críticas sin afectación

La autoridad nacional de gestión del agua de Rumania, Romanian Waters (Administrația Națională Apele Române), confirmó haber sido víctima de un ataque de ransomware durante el fin de semana del 20 de diciembre de 2025.

Según la Dirección Nacional de Ciberseguridad (DNSC), el incidente afectó …

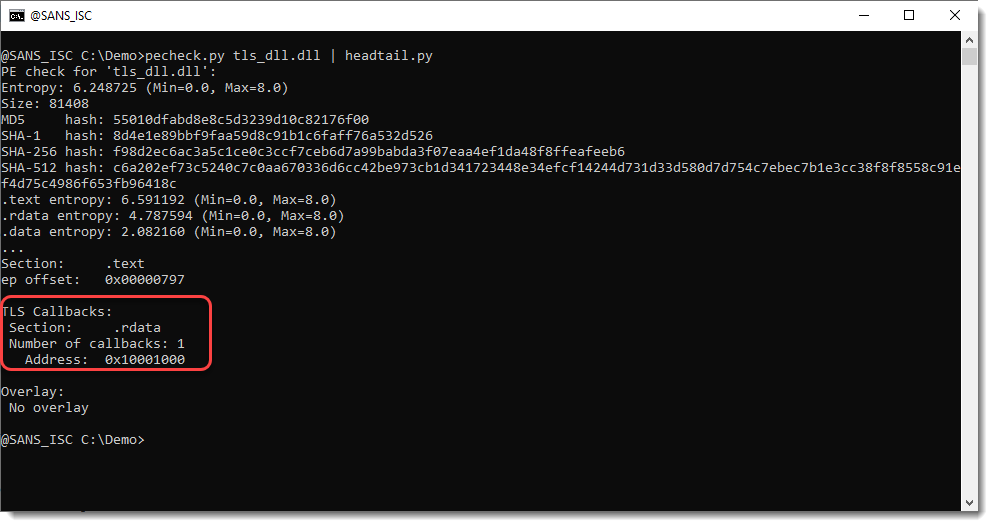

Abuso de Callbacks TLS en DLLs para Evasión de Detección

¿Qué son los Callbacks TLS?

El Thread Local Storage (TLS) es un mecanismo del sistema operativo Windows que permite que cada hilo de un proceso tenga su propia copia de variables específicas. Para soportar esto, los archivos ejecutables PE (Portable Executable) de Windows contienen un directorio …

Alerta de la PTA: Aumento de Hacking y Fraude en WhatsApp

Alerta de la PTA sobre el Aumento de Fraudes y Hacking en WhatsApp

La Autoridad de Telecomunicaciones de Pakistán (PTA) ha emitido una alerta a los usuarios móviles sobre el creciente número de incidentes de hacking y fraude cibernético a través de WhatsApp. Los estafadores están utilizando …

HPE Resuelve Vulnerabilidad Crítica de Ejecución Remota de Código en OneView

Hewlett Packard Enterprise (HPE) ha anunciado la resolución de una vulnerabilidad de seguridad de máxima gravedad en su software OneView. La falla, si se explota con éxito, podría permitir la ejecución remota de código.

La vulnerabilidad crítica ha sido identificada con el CVE-2025-37164 y tiene …

Indictados 54 Individuos por Esquema de Jackpotting ATM del Tren de Aragua

El Departamento de Justicia de EE. UU. (DoJ) ha anunciado la acusación formal contra 54 personas por su presunta participación en un esquema de “jackpotting” de cajeros automáticos (ATM) que desvió millones de dólares. La conspiración a gran escala implicó el uso del malware Ploutus …

Resumen del Boletín ThreatsDay: La Evolución Constante de las Tácticas de Ataque

El boletín ThreatsDay de esta semana destaca la continua adaptación de los atacantes, quienes están reconfigurando herramientas existentes y encontrando nuevos ángulos de ataque en sistemas familiares. Pequeños cambios tácticos se están acumulando rápidamente, lo que sugiere las posibles …

Vulnerabilidad de DMA en Placas Base de ASRock, ASUS, GIGABYTE y MSI

Una vulnerabilidad de seguridad ha sido identificada en modelos específicos de placas base de fabricantes líderes como ASRock, ASUSTeK Computer, GIGABYTE y MSI. Esta falla deja a los sistemas susceptibles a ataques de Acceso Directo a Memoria (DMA) durante la fase de arranque temprano, afectando …

WatchGuard corrige vulnerabilidad crítica en Fireware OS explotada activamente (CVE-2025-14733)

WatchGuard ha emitido una alerta de seguridad y lanzado parches para abordar una vulnerabilidad crítica en su sistema operativo Fireware que, según ha confirmado la compañía, ha sido explotada activamente en ataques en el mundo real. La vulnerabilidad, identificada como CVE-2025-14733, afecta a las …

Cisco Alerta Sobre Vulnerabilidad Crítica de Día Cero Explotada por APT de China

Cisco ha emitido una alerta sobre una vulnerabilidad de día cero con gravedad máxima en su software Cisco AsyncOS. Esta falla ha sido activamente explotada por un actor de amenaza persistente avanzada (APT) con nexos en China, apodado UAT-9686, en ataques dirigidos a Cisco Secure Email Gateway y …

Kimsuky distribuye malware DocSwap a través de códigos QR en campaña de phishing

El grupo de amenazas norcoreano Kimsuky ha sido vinculado a una nueva campaña de ciberataques que utiliza códigos QR para distribuir una nueva variante del malware Android DocSwap. Los atacantes están utilizando sitios de phishing que imitan a la empresa de logística surcoreana CJ Logistics para …

El botnet Kimwolf infecta 1.8 millones de dispositivos Android TV y utiliza ENS para evadir la detección

El botnet Kimwolf, una nueva amenaza de denegación de servicio distribuido (DDoS), ha reclutado un ejército masivo de al menos 1.8 millones de dispositivos infectados, principalmente televisores basados en Android, decodificadores y tabletas. Según una investigación de QiAnXin XLab, el botnet está …

El DoD nombra a ISACA como autoridad global de credenciales para el CMMC

El Departamento de Defensa de EE. UU. (DoD) ha designado a ISACA como la autoridad global de credenciales para el programa Cybersecurity Maturity Model Certification (CMMC). Esta designación busca garantizar que los contratistas de defensa cumplan con estrictos estándares de ciberseguridad.

El …

El grupo de hacking Jewelbug cambia su foco hacia objetivos gubernamentales europeos, utilizando infraestructura C2 novedosa

El grupo de amenazas conocido como Jewelbug, también rastreado por Check Point Research como Ink Dragon, ha intensificado sus ataques contra objetivos gubernamentales en Europa desde julio de 2025. Aunque el actor, alineado con China y activo desde al menos marzo de 2023, continúa atacando …

Google Parchea Tres Vulnerabilidades Zero-Day en Chrome, una de Ellas Explotada en la Naturaleza

Google ha lanzado una actualización de seguridad para Chrome el 10 de diciembre, parchando tres nuevas vulnerabilidades, incluyendo una de alta gravedad que está siendo explotada activamente en la naturaleza. Esta vulnerabilidad representa el octavo zero-day de Chrome explotado en 2025.

La …

CISA Añade Vulnerabilidad de WinRAR al Catálogo KEV por Explotación Activa

La CISA advierte sobre la vulnerabilidad de WinRAR

La Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) de EE. UU. ha añadido una vulnerabilidad que afecta al software de compresión WinRAR a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), citando evidencia de explotación …

Fortinet, Ivanti y SAP Abordan Fallos Críticos de Seguridad en sus Productos

Fortinet, Ivanti y SAP han publicado actualizaciones para solucionar fallos críticos de seguridad en sus productos. Estas vulnerabilidades podrían permitir la omisión de autenticación o la ejecución remota de código si son explotadas con éxito.

Vulnerabilidades Críticas de Fortinet (CVE-2025-59718 …

CastleLoader MaaS Utilizado por Varios Actores de Amenazas: La Expansión de GrayBravo

Una reciente investigación ha revelado la existencia de cuatro grupos de actividad de amenazas distintos que están aprovechando un cargador de malware conocido como CastleLoader. Esta evidencia refuerza la evaluación previa de que la herramienta se ofrece a otros ciberdelincuentes bajo un modelo de …

Un Agente de IA Orquesta el Primer Ciberataque Autónomo: Implicaciones para la Seguridad SaaS

El Ataque GTG-1002: La Primera Campaña Ciberespacial Autónoma

En noviembre de 2025, Anthropic reveló los detalles de una campaña de ciberespionaje sin precedentes, denominada GTG-1002. Esta fue la primera vez que se documentó un caso de un agente de inteligencia artificial (IA) orquestando …

Descubiertas más de 30 vulnerabilidades en IDEs con IA que permiten robo de datos y RCE

Una investigación reciente ha revelado más de 30 vulnerabilidades de seguridad en varios Entornos de Desarrollo Integrado (IDEs) impulsados por inteligencia artificial (IA). Estos fallos, denominados colectivamente “IDEsaster”, combinan primitivas de inyección de prompts con …

Cloudflare sufre una caída que afecta a decenas de páginas web en todo el mundo

La red de distribución de contenidos (CDN) Cloudflare ha experimentado una nueva interrupción que ha afectado a numerosos sitios web a nivel global. El fallo, que ocurrió poco antes de las 10:00 horas, coincidió con una operación de mantenimiento programada en el centro de datos de la compañía en …

Grupos de Hacking Vinculados a China Explotan Rápidamente Vulnerabilidad Crítica React2Shell (CVE-2025-55182)

Dos grupos de hacking vinculados a China han sido detectados weaponizando la vulnerabilidad recién divulgada en los Componentes de Servidor de React (RSC), conocida como React2Shell. La explotación se observó pocas horas después de que se hiciera pública la existencia de la falla, lo que subraya la …

Predator Spyware de Intellexa Ataca a Abogado Pakistaní; Revelan Detalles Técnicos y Vulnerabilidades

Una investigación conjunta de Amnistía Internacional, Haaretz, Inside Story e Inside IT ha revelado que el abogado de derechos humanos de la provincia de Baluchistán, Pakistán, fue el objetivo del software espía Predator de Intellexa. Este incidente marca la primera vez que un miembro de la …

Cloudflare Mitiga el Ataque DDoS Más Grande de la Historia por el Botnet AISURU

Cloudflare ha anunciado la detección y mitigación de un ataque de denegación de servicio distribuido (DDoS) que alcanzó un pico de 29.7 terabits por segundo (Tbps), el más grande jamás registrado por la compañía. El ataque, de 69 segundos de duración, fue lanzado por el botnet de alquiler conocido …

GhostFrame: El Nuevo Framework de Phishing que Ha Engañado a Más de Un Millón de Usuarios

Un nuevo framework de phishing llamado GhostFrame, construido alrededor de una sigilosa arquitectura de iframe, ha sido vinculado a más de un millón de ataques, según descubrieron expertos en ciberseguridad de Barracuda.

Este kit de ataque se distingue de las ofertas de Phishing-as-a-Service …

GoldFactory Lanza Ataques Sofisticados de Malware en Apps Bancarias de Asia

El grupo de ciberdelincuentes GoldFactory, motivado financieramente, ha lanzado una nueva ola de ataques dirigida a usuarios móviles en Indonesia, Tailandia y Vietnam. Los atacantes están utilizando una técnica de suplantación de identidad de servicios gubernamentales para distribuir aplicaciones …

Silver Fox Emplea Falsas Banderas para Camuflar Ataques de ValleyRAT contra Objetivos Chinos

El grupo de ciberdelincuentes conocido como Silver Fox ha sido identificado orquestando una operación de “falsa bandera” para imitar a un grupo de amenazas ruso. Esta táctica busca camuflar sus ataques dirigidos a organizaciones en China.

La campaña de envenenamiento de optimización de …

CVE-2025-12744: Improper Neutralization of Special Elements used in an OS Command ('OS Command Injection')

Descripción de la Vulnerabilidad

CVE-2025-12744 es una vulnerabilidad de inyección de comandos del sistema operativo (OS Command Injection) encontrada en el demonio ABRT (Automatic Bug Reporting Tool).

Detalles Técnicos

- El demonio ABRT copia hasta 12 caracteres de una entrada no confiable …

El actor de la amenaza Water Saci desarrolla tácticas para implementar un troyano bancario a través de WhatsApp

El actor de amenazas Water Saci está evolucionando sus tácticas y ahora emplea una sofisticada cadena de infección que utiliza archivos HTA y PDF para propagar un gusano. Este gusano implementa un troyano bancario a través de WhatsApp y se dirige a usuarios de Brasil.

- Los atacantes pasaron de …

Microsoft Parchea Silenciosamente Vulnerabilidad de LNK Explotada desde 2017

Microsoft ha corregido silenciosamente una vulnerabilidad de seguridad que ha sido explotada por múltiples actores de amenazas desde 2017. La corrección se incluyó en las actualizaciones de Patch Tuesday de noviembre de 2025.

La vulnerabilidad, rastreada como CVE-2025-9491 (puntuación CVSS: …

Salty2FA y Tycoon2FA: El Surgimiento del Phishing Híbrido y sus Implicaciones para la Detección

Los kits de phishing suelen tener firmas distintivas en sus métodos de entrega e infraestructura, lo que facilita la atribución. Sin embargo, analistas han observado recientemente una superposición entre dos kits de phishing como Salty2FA y Tycoon2FA, marcando un cambio significativo que complica …

Actores Iraníes Atacan Entidades Israelíes con la Nueva Backdoor MuddyViper y Revelaciones de Charming Kitten

Actores de amenazas vinculados al estado iraní han lanzado una nueva serie de ataques contra entidades israelíes en diversos sectores, desplegando una backdoor previamente indocumentada conocida como MuddyViper. La actividad ha sido atribuida a MuddyWater (también conocido como Mango Sandstorm o …

India Mandates Preloading 'Undeletable' Cybersecurity App Sanchar Saathi on New Phones

El ministerio de telecomunicaciones de la India ha emitido una directiva que exige a los principales fabricantes de dispositivos móviles preinstalar una aplicación gubernamental de ciberseguridad, Sanchar Saathi, en todos los nuevos teléfonos vendidos en el país. Según reportes, la aplicación no …

Vulnerabilidad Crítica en Avast Free Antivirus Permite Escalada de Privilegios a Nivel Kernel

Investigadores de seguridad han revelado una vulnerabilidad crítica en Avast Free Antivirus que podría permitir a atacantes obtener privilegios elevados del sistema y ejecutar código malicioso con acceso a nivel de kernel.

La vulnerabilidad, rastreada como CVE-2025-3500, recibió una puntuación CVSS …

Actores norcoreanos intensifican la campaña 'Contagious Interview' en el registro npm

Los actores de amenazas norcoreanos responsables de la campaña “Contagious Interview” han inundado el registro npm con 197 paquetes maliciosos adicionales desde el mes pasado. Según un análisis de Socket, estos paquetes han acumulado más de 31,000 descargas y están diseñados para …

Doxxing en niños: Riesgos y estrategias de protección

El mundo digital ofrece muchas oportunidades de autoexpresión y desarrollo, pero también es un espacio donde los desacuerdos pueden escalar rápidamente, y la intimidación, el acoso y la venganza están presentes. El “doxxing” es una forma principal de represalia en línea que puede tener …

Vulnerabilidad de Teams Permite Bypass de Microsoft Defender por Acceso de Invitados

Investigadores de seguridad de Ontinue han descubierto un “punto ciego entre inquilinos” en Microsoft Teams que permite a los atacantes eludir las protecciones de Microsoft Defender for Office 365 mediante la función de acceso de invitados.

El problema radica en que cuando un usuario …

Vulnerabilidad en paquetes legacy de Python expone la cadena de suministro de PyPI a ataques de toma de dominio

Investigadores de ciberseguridad han descubierto código vulnerable en paquetes de Python obsoletos que podría allanar el camino para un ataque de compromiso de la cadena de suministro en el Python Package Index (PyPI) mediante una técnica de toma de control de dominio (domain takeover).

La empresa …

Vulnerabilidad Crítica en Mattermost Permite Toma de Control de Cuentas (CVE-2025-12421)

Resumen de la Vulnerabilidad Crítica en Mattermost

Una configuración predeterminada en Mattermost, una plataforma de colaboración de código abierto utilizada por empresas y agencias gubernamentales, expone a los despliegues a un riesgo crítico de toma de control de cuentas (Account Takeover). La …

Múltiples Autoridades Locales de Londres Enfrentan un Incidente de Ciberseguridad Grave

Múltiples autoridades locales de Londres se encuentran lidiando con un grave incidente de ciberseguridad, según ha trascendido recientemente. El Royal Borough of Kensington and Chelsea (RBKC) y el Westminster City Council (WCC) emitieron un comunicado informando que están respondiendo a un …

RomCom Utiliza SocGholish para Distribuir Mythic Agent en Ataque a Empresa de Ingeniería

Actores de amenazas vinculados al grupo RomCom han sido observados utilizando el cargador JavaScript SocGholish para entregar el Mythic Agent a una empresa de ingeniería civil con sede en Estados Unidos. Este evento marca la primera vez que se detecta un payload de RomCom distribuido a través de …

Organizaciones exponen credenciales al usar herramientas online de formato de código

Una nueva investigación ha revelado que organizaciones de sectores sensibles, como gobiernos, telecomunicaciones e infraestructura crítica, están exponiendo contraseñas y credenciales al pegarlas en herramientas online de formato y validación de código como JSONformatter y CodeBeautify.

La compañía …

Cinco Vulnerabilidades Críticas en Fluent Bit Podrían Comprometer Infraestructuras en la Nube

Investigadores de seguridad de Oligo Security han descubierto cinco vulnerabilidades en Fluent Bit, un agente de telemetría ligero y de código abierto, que podrían encadenarse para comprometer y tomar el control de infraestructuras en la nube.

Fluent Bit es ampliamente utilizado en entornos …

DeepSeek AI Genera Código Inseguro al Tocar Temas Políticamente Sensibles, según CrowdStrike

Una nueva investigación de CrowdStrike ha revelado que el modelo de razonamiento de inteligencia artificial (IA) DeepSeek-R1 produce un número significativamente mayor de vulnerabilidades de seguridad en respuesta a solicitudes que contienen temas considerados políticamente sensibles por China.

El …

Iberia Airlines Customer Data Compromised via Supplier Breach

Alerta de Seguridad: Iberia Airlines Notifica Brecha de Datos de Clientes

Iberia Airlines, parte del International Airlines Group (IAG) junto con British Airways y Aer Lingus, ha notificado a sus clientes sobre un incidente de seguridad que comprometió información personal. La violación de datos se …

Sha1-Hulud: La Segunda Ola de Ataques a la Cadena de Suministro npm Revela Tácticas de Sabotaje

Múltiples empresas de seguridad han alertado sobre una segunda oleada de ataques que afectan al registro npm, reminiscentes del ataque Shai-Hulud de septiembre de 2025. Esta nueva campaña, denominada Sha1-Hulud, ha comprometido cientos de paquetes npm entre el 21 y el 23 de noviembre de 2025.

Según …

Vulnerabilidades Críticas Afectan a Fluent Bit

Descubrimiento de Fallos Críticos en Fluent Bit

Investigadores de ciberseguridad han descubierto un conjunto de vulnerabilidades críticas que afectan a Fluent Bit, un agente de telemetría ampliamente utilizado con más de 15 mil millones de despliegues. Estos fallos resaltan debilidades en …

Ciberdelincuentes Utilizan Notificaciones de Navegador para Distribuir Malware a Través de la Plataforma Matrix Push C2

Una nueva plataforma de comando y control (C2) denominada Matrix Push C2 está siendo utilizada por ciberdelincuentes para distribuir malware, aprovechando una función legítima de los navegadores web: las notificaciones push.

Según un informe de BlackFrog, esta plataforma maliciosa engaña a los …

Estado de la Defensa de la Cadena de Suministro: Informe Anual de Perspectivas Globales 2025

Aumento Alarmante en las Brechas de la Cadena de Suministro

Según el informe anual “State of Supply Chain Defense: Annual Global Insights Report 2025” de BlueVoyant, una abrumadora mayoría de organizaciones (el 97%) ha sido impactada negativamente por una brecha en la cadena de …

Salesforce Alerta sobre Acceso No Autorizado a través de Aplicaciones de Terceros

Alerta de Seguridad por Actividad Inusual en Aplicaciones de Gainsight

Salesforce ha emitido una advertencia sobre la detección de “actividad inusual” relacionada con aplicaciones publicadas por Gainsight y conectadas a su plataforma. La investigación de la compañía sugiere que esta …

WhatsApp Expone 3.500 Millones de Números de Teléfono por Vulnerabilidad de Enumeración

Fuga Masiva de Datos Potencialmente Histórica

Investigadores austriacos han revelado una vulnerabilidad de enumeración masiva en WhatsApp que permitió la extracción de 3.500 millones de números de teléfono de usuarios. Este hallazgo subraya un fallo de seguridad en la función de …

HackOnChat: El Fraude de Hacking de WhatsApp Explicado

CTM360 ha identificado una campaña de hacking de cuentas de WhatsApp en rápida expansión, denominada internamente HackOnChat. Esta campaña utiliza una red de portales de autenticación engañosos y páginas de suplantación de identidad para dirigirse a usuarios de todo el mundo.

Los atacantes explotan …

Aumento del Ransomware en Q3 2025: Credenciales Comprometidas y Zero-Days Dominan

El tercer trimestre de 2025 experimentó un aumento significativo en los ataques de ransomware, con un incremento del 11% en las publicaciones de filtraciones de datos en comparación con el trimestre anterior. Según un informe de Beazley Security, solo tres grupos de ransomware fueron responsables …

Campaña de Dragon Breath Despliega Gh0st RAT Mediante Sofisticadas Técnicas de Evasión

El grupo de amenazas conocido como Dragon Breath, también rastreado como APT-Q-27 y Golden Eye, ha sido detectado utilizando un cargador de múltiples etapas llamado RONINGLOADER para entregar una variante modificada del troyano de acceso remoto Gh0st RAT. Esta campaña se dirige principalmente a …

Dragon Breath y Campañas de Suplantación de Identidad Digital Distribuyen Gh0st RAT a Usuarios Chinos

El panorama de ciberamenazas dirigido a usuarios de habla china se ha intensificado con la detección de múltiples campañas de malware. Dos informes recientes destacan la sofisticación de los actores de amenazas que utilizan el troyano de acceso remoto Gh0st RAT, un malware conocido por su …

El grupo PlushDaemon utiliza el nuevo backdoor EdgeStepper para ataques AitM

El actor de amenazas PlushDaemon ha sido identificado utilizando una nueva puerta trasera de red basada en Go, denominada EdgeStepper, para facilitar ataques de Adversario en el Medio (AitM). EdgeStepper tiene la capacidad de redirigir todas las consultas DNS a un nodo malicioso externo, desviando …

Fortinet advierte de vulnerabilidad de inyección de comandos en FortiWeb explotada activamente

Fortinet ha emitido una alerta de seguridad crucial sobre una nueva vulnerabilidad en su producto FortiWeb (un firewall de aplicaciones web), confirmando que la falla ya está siendo explotada activamente por atacantes. Esta vulnerabilidad, clasificada como de gravedad media, requiere una acción …

Operation WrtHug: Ciberataque Masivo Comprometió Más de 50,000 Routers ASUS EoL

Una campaña de ciberataque recién descubierta, denominada Operation WrtHug, ha comprometido a decenas de miles de routers ASUS que se encuentran al final de su vida útil (EoL) o están desactualizados. La operación ha reclutado estos dispositivos en una vasta red de botnets.

Durante los últimos seis …

PlushDaemon Utiliza el Backdoor EdgeStepper para Ataques AitM y Secuestro de Actualizaciones de Software

El grupo de amenazas conocido como PlushDaemon ha sido detectado utilizando un nuevo backdoor de red basado en Go, denominado EdgeStepper, para facilitar ataques de Adversario en el Medio (AitM) y secuestrar mecanismos de actualización de software.

EdgeStepper, un implante previamente …

Vulnerabilidad de 7-Zip bajo explotación activa

Una vulnerabilidad de seguridad recientemente revelada que afecta a 7-Zip está siendo activamente explotada en la práctica, según un aviso emitido por NHS England Digital del Reino Unido. La vulnerabilidad permite a atacantes remotos ejecutar código arbitrario en los sistemas afectados.

Detalles de …

Does your chatbot know too much? Think twice before you tell your AI companion everything.

La idea de entablar una relación romántica con un sistema de inteligencia artificial, popularizada por la película “Her”, ha pasado del ámbito de la ciencia ficción a una realidad palpable gracias a la proliferación de la IA generativa y los modelos de lenguaje a gran escala (LLM). Las …

DoorDash Confirms Data Breach After Social Engineering Scam

El servicio de entrega de alimentos DoorDash ha confirmado que sufrió una violación de datos en octubre de 2025, donde se accedió a información personal de algunos clientes. La compañía detalló que el incidente fue el resultado de una estafa de ingeniería social dirigida a uno de sus empleados. …

El auge de la IA en el fraude de nuevas cuentas

La tecnología de inteligencia artificial (IA) está siendo adoptada cada vez más por los estafadores para cometer fraude de nuevas cuentas (NAF) y eludir incluso las comprobaciones biométricas. Así lo revela un nuevo informe de Entrust, que analizó datos de más de mil millones de verificaciones de …

🚨 RondoDox explota servidores XWiki sin parches para expandir su botnet

El malware botnet RondoDox está explotando activamente servidores XWiki sin parches mediante la vulnerabilidad crítica CVE-2025-24893 (CVSS 9.8), permitiendo ejecución remota de código arbitrario.

🔍 CVE-2025-24893

Bug de inyección de evaluación que permite a cualquier usuario invitado ejecutar …

🔎 Ciberseguridad en Riesgo: La auditoría revela brechas críticas en organización del sector salud

Una reciente auditoría en ciberseguridad reveló vulnerabilidades críticas en la infraestructura tecnológica de una reconocida organización del sector salud.

Cómo reducir tu superficie de ataque digital: recomendaciones clave para Comfidentia

Recomendaciones clave para reducir la superficie de ataque digital en tu organización.