Los investigadores de ESET han descubierto nuevas actividades del grupo de ciberespionaje MuddyWater (también conocido como Mango Sandstorm o TA450), alineado con Irán. Esta campaña está dirigida principalmente a organizaciones en Israel y, en un caso confirmado, en Egipto, mostrando una evolución significativa en sus capacidades técnicas y tácticas de evasión.

Aspectos Clave de la Campaña

A diferencia de operaciones anteriores, esta campaña de MuddyWater es más sigilosa y sofisticada. ESET destaca los siguientes puntos:

- Adopción de CNG API de Windows: El grupo ha integrado la API criptográfica de nueva generación (CNG) de Windows, una práctica inusual entre los grupos iraníes y atípica en el panorama de amenazas general.

- Nuevo Backdoor MuddyViper: Se ha desplegado un nuevo backdoor, MuddyViper, mediante un loader denominado Fooder, que lo carga reflexivamente en memoria para su ejecución.

- Análisis Técnico Detallado: ESET proporciona un análisis técnico profundo de las herramientas utilizadas, incluyendo MuddyViper, Fooder, los ladrones de credenciales CE-Notes y LP-Notes, el ladrón de datos de navegador Blub y los túneles inversos go-socks5.

- Evitación de Sesiones Interactivas: Los operadores evitaron deliberadamente las sesiones interactivas manuales en shell (“hands-on-keyboard”), que son tradicionalmente ruidosas y propensas a errores.

Visión General del Grupo MuddyWater

MuddyWater ha estado activo al menos desde 2017 y es uno de los grupos APT alineados con Irán más activos, con vínculos con el Ministerio de Inteligencia y Seguridad Nacional de Irán. Su enfoque principal es el ciberespionaje, atacando sectores gubernamentales, militares, de telecomunicaciones e infraestructuras críticas en Oriente Medio y Norteamérica.

Si bien las operaciones de MuddyWater suelen ser “ruidosas”, las campañas recientes, como la analizada, demuestran una mayor sofisticación técnica y precisión en la selección de objetivos. Se han documentado campañas previas como la Operación Quicksand (2020) y ataques a Arabia Saudí (2023).

Victimología y Cooperación con Lyceum

La campaña se llevó a cabo entre septiembre de 2024 y marzo de 2025. Las víctimas incluyen organizaciones en Israel de los sectores de ingeniería, gobierno local, manufactura, tecnología, transporte, servicios públicos y universidades. También se confirmó una víctima en el sector tecnológico de Egipto.

Se identificó una superposición operativa entre MuddyWater y Lyceum (un subgrupo de OilRig/HEXANE/Storm-0133) en enero y febrero de 2025. En esta colaboración, MuddyWater obtuvo acceso inicial a través de correos electrónicos de spearphishing que contenían enlaces a instaladores de software RMM legítimo (como Syncro), para luego instalar herramientas RMM adicionales. Esto sugiere que MuddyWater podría estar actuando como un initial access broker para otros grupos alineados con Irán.

Tácticas, Técnicas y Procedimientos (TTPs)

MuddyWater continúa utilizando backdoors basados en scripts de PowerShell y Go. El acceso inicial se logra habitualmente mediante correos electrónicos de spearphishing con archivos PDF que contienen enlaces a instaladores de software RMM alojados en servicios de intercambio de archivos gratuitos (OneHub, Egnyte, Mega). El grupo también despliega el backdoor VAX-One. La persistencia de su conocido playbook facilita su detección y bloqueo, pero la adopción de nuevas herramientas indica una evolución en su modus operandi.

Conjunto de Herramientas Personalizadas

ESET ha documentado un conjunto de herramientas personalizadas y previamente desconocidas utilizadas en esta campaña:

Loader Fooder

- Loader C/C++ de 64 bits diseñado para desencriptar y cargar reflexivamente el payload incrustado en memoria.

- Varias versiones se hacen pasar por el juego clásico “Snake” e incorporan lógica de retardo inspirada en el juego, junto con llamadas a la API

Sleep, para evadir el análisis dinámico automatizado. - Su payload más frecuente es el backdoor MuddyViper, pero también despliega HackBrowserData (un ladrón de datos de navegador de código abierto) y túneles inversos go-socks5.

Backdoor MuddyViper

- Backdoor C/C++ no documentado que permite la recopilación de información del sistema, la carga y descarga de archivos, la ejecución de comandos y el robo de credenciales de Windows y datos del navegador.

- Funciona exclusivamente en memoria, cargado por Fooder, lo que explica la ausencia de ofuscación o cifrado de cadenas.

- Mantiene una lista extensa de procesos de herramientas de seguridad para reportar al C&C.

- Establece persistencia a través de la carpeta de inicio de Windows o tareas programadas (ej.

ManageOnDriveUpdater). - Soporta 20 comandos backdoor, incluyendo la apertura de shells inversos y la visualización de un falso diálogo de Seguridad de Windows (comando ID 805) para robar credenciales.

Robo de Datos del Navegador CE-Notes

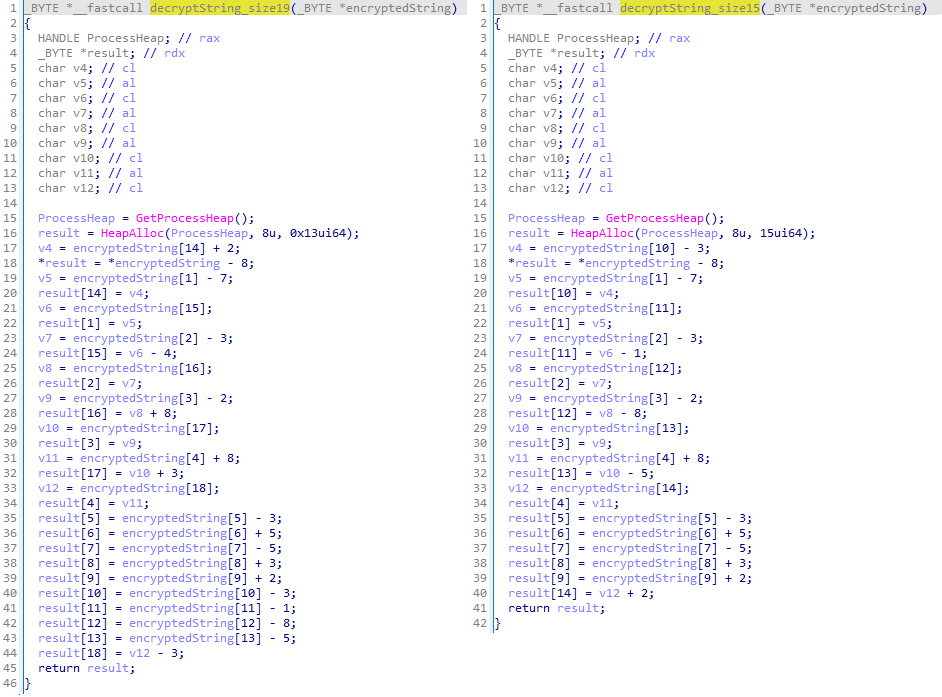

Browser data stealerdenominado por el archivoce-notes.txtdonde almacena los datos robados.- Roba y descifra claves de cifrado vinculadas a aplicaciones de navegadores basados en Chromium (Chrome, Brave, Edge).

- Cifra los datos recopilados con AES-CBC (API CNG) y los almacena localmente en

C:\Users\Public\Downloads\ce-notes.txtsin capacidad de exfiltración directa.

Robo de Credenciales LP-Notes

Credential stealerC/C++ con el mismo diseño que CE-Notes, almacenando datos enlp-notes.txt.- Su único propósito es inducir a las víctimas a ingresar sus credenciales de Windows mostrando un falso cuadro de diálogo de seguridad de Windows (

CredUIPromptForWindowsCredentialsW). - Verifica las credenciales en tiempo real intentando iniciar sesión.

- Utiliza técnicas de ofuscación de cadenas y resolución dinámica de funciones API.

Robo de Datos del Navegador Blub

Browser data stealeren C/C++ (Blub.exe) que roba credenciales de inicio de sesión de Google Chrome, Microsoft Edge, Mozilla Firefox y Opera.- Para navegadores Chromium, termina procesos, analiza y descifra claves de cifrado (DPAPI), y extrae credenciales mediante consultas SQL.

- Para Firefox, descifra credenciales de

logins.jsonusandonss3.dll. - Almacena los datos localmente en

file.txtsin cifrar y sin capacidad de exfiltración. - Realiza comprobaciones de procesos de soluciones de seguridad (Avast, Norton) y ajusta su ejecución.

Túneles Inversos go-socks5

- Colección de herramientas compiladas en Go, basadas en librerías públicas (go-socks5, yamux, resocks), utilizadas frecuentemente por MuddyWater.

- Internamente llamadas

ESETGO, retransmiten la comunicación entre la máquina comprometida y un servidor C&C codificado a través de SSL/TLS, ocultando la ubicación real del C&C.

Conclusión

Esta campaña marca una evolución en la madurez operativa de MuddyWater. El despliegue de componentes previamente indocumentados como Fooder y MuddyViper, junto con técnicas de evasión inspiradas en juegos y túneles inversos, demuestra un esfuerzo por mejorar sus capacidades. Aunque aún persisten indicios de inmadurez operativa, MuddyWater sigue siendo un actor iraní importante, ejecutando campañas oportunas, eficaces y cada vez más difíciles de defender. ESET continuará monitoreando la evolución de sus TTPs y ataques estratégicos.

Referencias

Indicadores de Compromiso (IoCs) de Red

- Servidores C&C de MuddyWater:

3.95.7[.]142(Amazon Data Services NoVa)35.175.224[.]64(Amazon Technologies Inc.)api.tikavod ot.co[.]il(51.16.209[.]105, Amazon Data Services Ireland)magically day[.]com(167.99.224[.]13, DigitalOcean, LLC)194.11.246[.]78(HosterDaddy Private Limited)processplan et[.]org(194.11.246[.]101, Administrator)212.232.22[.]136(HosterDaddy Private Limited)

- Servidores de Staging de MuddyWater:

62.106.66[.]112(RIPE-NCC-HM-MNT, ORG-NCC1-RIPE)157.20.182[.]45(Hosterdaddy Private Limited)161.35.172[.]55(DigitalOcean, LLC)206.71.149[.]51(BL Networks)

Herramientas y Detecciones

- Fooder launcher:

OsUpdater.exe(Win64/MuddyWater.E) - Blub browser-data stealer:

Blub.exe,stealer.exe(Win64/MuddyWater.H) - CE-Notes browser-data stealer:

7d1e9726b5YZPYc.dll,fe197add74IVcQn.exe,vmsvc.exe(Win32/MuddyWater.B,Win64/MuddyWater.I) - LP-Notes credential stealer:

3a70e4c8c2IVcQn.exe(Win64/MuddyWater.C) - Mimikatz loader:

Dsync-es.exe(Win64/MuddyWater.F) - Fooder loader con HackBrowserData/go-socks5/MuddyViper: Varias muestras como

App_chek.exe,steam.exe,antimage.exe,wtsapi32.dll,msi.dll,WinWin.exe,Launcher.dll,ncrypt.dll,WinWin(persist).exe(Win64/MuddyWater.G) - go-socks5 reverse tunnel: Numerosas variantes con nombres como

0bff183a39ruQsY.dll,20d188afdcpfLFq.exe,dttcodexgigas.exe,ESETGO.exe,Revoke.dll,AppVs.exe(WinGo/TrojanProxy.Agent.D,WinGo/TrojanProxy.Agent.F)

Marco MITRE ATT&CK

Las técnicas utilizadas en esta campaña han sido mapeadas contra la versión 17 del marco MITRE ATT&CK.